Bugün windows ortamındaki temel registry forensic ( dijital delil toplama) işlemlerinden bahsedeceğim.

Öncelikle forensic nedir buna değineceğiz ve dijital delil toplama işlemlerini hangi alanlarda kullanabileceğinize bakacağız.

Dijital Forensic Nedir?

70’li yıllarda hayatımıza girmiş olan bu terim, dijital cihazlarda bulunan materyallerin genellikle bilgisayar suçlarıyla ilgili olarak kurtarılmasını, araştırılmasını, incelenmesini ve analizini kapsayan bir adli bilim dalıdır.

1970’lerden önce bilgisayarları içeren suçlar, mevcut yasalar kullanılarak ele alınıyordu. Bilgisayar suçları ile ilgili olarak sağlanan ilk gelişme, bir bilgisayar sistemindeki verilerin izinsiz olarak değiştirilmesine veya silinmesine karşı “1978 Florida Bilgisayar Suçları” olarak anılan mevzuat değişikliği ile sağlandı. Önümüzdeki birkaç yıl içinde işlenen bilgisayar suçlarının kapsamı arttı ve telif hakkı, mahremiyet/taciz ve çocuk pornografisi konularını ele alan yasalar çıkarıldı. Kanada 1983’te yasa çıkaran ilk ülke oldu. Bunu 1986’da ABD Federal Bilgisayar Dolandırıcılığı ve Kötüye Kullanımı Yasası, 1989’da Avustralya’nın suç eylemlerinde yaptığı değişiklikler ve 1990’da İngiliz Bilgisayarı Kötüye Kullanma Yasası izledi. Bunu takip eden yıllarda ülkeler ihtiyaç halinde bilgisayar suçlarını kapsayan yasalar çıkardı ve bu suçlar ilgili yasalarla cezalandırıldı.

2000 yılında ise “Scientific Working Group on Digital Evidence” grubu dijital verilerin toplanması, araştırılması ve sunulması kapsamında yaptığı çalışmaları standartlaştırıldı ve “Dijital Forensic” standartları oluştu.

Dijital Forensic tabii sadece adli işlemleri değil, işletmenizde meydana gelmiş herhangi bir olayı araştırırken de kullanabilecek bir standarttır. Vuku bulan olayın adli makamlara yansıması olsun ya da olmasın aşağıdaki dijital veri toplama ve analiz işlemlerini kullanabilirsiniz.

Dijital Forensic Türleri :

+ İşletim Sistemi / OS Forensic ( Windows, Linux, MacOS vb…)

+ Dosya Sistemi / File System Forensic ( NTFS, Ext2 vb…)

+ Ağ / Network Forensic

+ Mobil / Mobile Device Forensic ( Cep telefonu, tablet vb…)

+ Hafıza / Memory Forensic

Yukarıda türlerin verdiğim türlerin her biri sayısız çalışma ve tekniği barındırır.

Bu yazımızın konusu ise; OS Forensic türü altında yalnızca Windows Registry Forensic işlemleri olacaktır.

Windows ortamında delil toplarken bizim için en önemli araçlardan biri windows kayıt defteridir.

Windows Kayıt Defteri ( Windows Registry ) nedir?

Windows Kayıt Defteri, sistemin yapılandırma verilerini içeren bir veritabanıdır. Bu yapılandırma verileri; donanım, yazılım veya kullanıcı bilgilerini içerir. Ayrıca, son kullanılan dosyalar, kullanılan programlar veya sisteme bağlı cihazlar hakkındaki verileri de içerir. Anlayacağınız üzere, bu veriler dijital delil açıdan oldukça önemlidir. Bu yazı boyunca, sistem hakkında gerekli bilgileri belirlemek ve bu verileri okumanın yollarını inceleyeceğiz. Kayıt defterini görüntülemek ve düzenlemek için yerleşik bir windows yardımcı programı olan regedit.exe’yi kullanarak kayıt defterini görüntüleyebilirsiniz. Sonraki bölümlerde kayıt defteri hakkında bilgi edinmek farklı araçlara değineceğim.

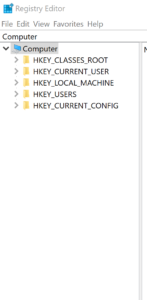

Başlat–> çalıştır’a “regedit.exe” yazarsanız, Kayıt Defteri Görüntüleyicisine ulaşabilirsiniz.

Göreceğiniz üzere görüntüleyiciyi açtığınızda aşağıdaki düğümler bizi karşılar;

Göreceğiniz üzere görüntüleyiciyi açtığınızda aşağıdaki düğümler bizi karşılar;

1.HKEY_CLASSES_ROOT

2.HKEY_CURRENT_USER

3.HKEY_LOCAL_MACHINE

4.HKEY_USERS

5.HKEY_CURRENT_CONFIG

Şimdi bunlar nedir tek tek bakalım.

1- HKEY_CLASSES_ROOT

HKEY_LOCAL_MACHINE\Software’in bir alt anahtarıdır. Burada depolanan bilgiler, Windows Gezgini’ni kullanarak bir dosyayı açtığınızda doğru programın açılmasını sağlar. Bu anahtar bazen HKCR olarak kısaltılır.

2-HKEY_CURRENT_USER

Şu anda oturum açmış olan kullanıcı için yapılandırma bilgilerini içerir. Kullanıcının klasörleri, ekran renkleri ve kontrol paneli ayarları burada saklanır. Bu anahtar bazen HKCU olarak kısaltılır.

3- HKEY_LOCAL_MACHINE

Bilgisayara özel yapılandırma bilgilerini içerir (herhangi bir kullanıcı için). Bu anahtar bazen HKLM olarak kısaltılır.

4.HKEY_USERS

Bilgisayarda aktif olan tüm kullanıcı profillerini içerir. HKEY_CURRENT_USER, HKEY_USERS’ın bir alt anahtarıdır. HKEY_USERS bazen HKU olarak kısaltılır.

5- HKEY_CURRENT_CONFIG

Yerel bilgisayar tarafından sistem başlangıcında kullanılan donanım profili hakkında bilgi içerir.

Peki buraya kadar düğümleri ve ne işe yaradıklarını gördük ama bunları regedit.exe aracıyla tanıladık. Peki eğer windows işletim sistemi erişilebilir değilse bu düğümlere nasıl erişiriz?

Windows işletim sistemine erişemiyorsak bile bilgisayarın sabit diskine erişimimiz var ise, herhangi bir önyüklenir medya ile ( LiveCD) aşağıdaki klasör yolundan windows kayıt defterine erişebilirsiniz.

Registry dosya yolu :

C:\Windows\System32\Config

Bu dizine girdiğinizde aşağıdaki veritabanları sizi karşılar :

1-DEFAULT (HKEY_USERS\DEFAULT)

2-SAM (HKEY_LOCAL_MACHINE\SAM)

3-SECURITY (HKEY_LOCAL_MACHINE\Security)

4-SOFTWARE (HKEY_LOCAL_MACHINE\Software)

5-SYSTEM (HKEY_LOCAL_MACHINE\System)

Bu dosyaların dışında kullanıcı dizininde registry kayıtlarını içeren 2 dosya daha bulunmaktadır.

1-NTUSER.DAT (HKEY_CURRENT_USER kullanıcı login olduğunda)

1-USRCLASS.DAT (HKEY_CURRENT_USER\Software\CLASSES)

USRCLASS.DAT dosyası : C:\Users\<username>\AppData\Local\Microsoft\Windows

dizininde bulunur.

NTUSER.DAT dosyası : C:\Users\<username>\ dizininde bulunur.

Amcache Hive:

Bu dosyaların dışında AmCache Hive adı verilen çok önemli bir dosya istifi (hive) daha vardır. Bu istif, C:\Windows\AppCompat\Programs\Amcache.hve konumunda bulunur. Windows, sistemde yakın zamanda çalıştırılan programlarla ilgili bilgileri kaydetmek için bu istifi oluşturur.

Regback

Windows siz isteseniz de istemeseniz de registry yedeğini belli periyotlarda alır ve aşağıdaki dizinde saklar : C:\Windows\System32\Config\RegBack

Bu dizindeki kayıtları incelemek geçmişe dair elde edebileceğiniz bilgiler içermektedir.

Tips: Eğer windows işletim sisteminizde bir bozulma meydana gelirse ve yedeğiniz yok ise Rgeback klasöründen geri dönerek işletim sistemini onarabilirsiniz.

Bu konuya daha önce değinmiştim, örnek kullanım senaryosu şöyle : Tıklayın

Evet buraya kadar, ne ile uğraştığımızı, hangi verilere nereden ulaşabileceğimizi öğrenmiş olduk.

Şimdi uygulamaya geçelim :

ÖNEMLİ HATIRLATMA :

dijital forensic işlemlerinde mutlaka ama mutlaka dijital verinin bir kopyası alınarak çalışılır, asla ve asla orjinal veriler üzerinde çalışmayınız.

Öte yandan, canlı sistemden %WINDIR%\System32\Config altından veri kopyalayamazsınız.

Canlı sistemden veri çıkarma, imaj alma vb işlemler için bu yazıda kullanacağımız araçlardan bazılarını inceleyelim.

( bu yazıda genellikle açık kaynak uygulamaları tercih ediyorum, bu amaçla kullanılabilecek sayısız gelişmiş araç bulunmaktadır )

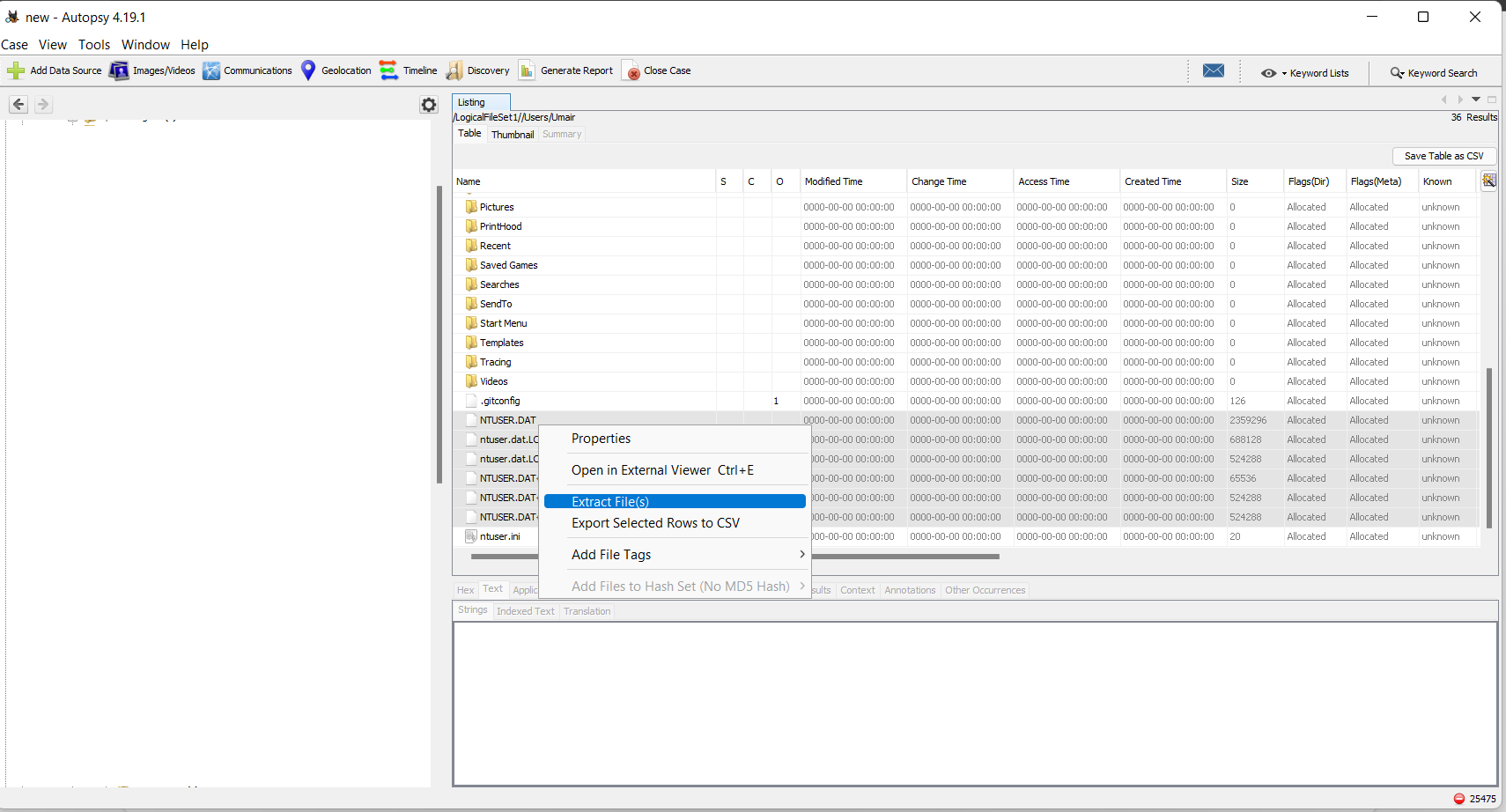

AutoSpy:

bu uygulama size hem canlı sistemlerden, hem de bir disk imajından veri almanızı sağlar.

(bkz. ekran görüntüsü-2)

Dışarıya aldığımız dosyaları incelemek için kullanacağımız araçlardan bazıları ise şöyledir;

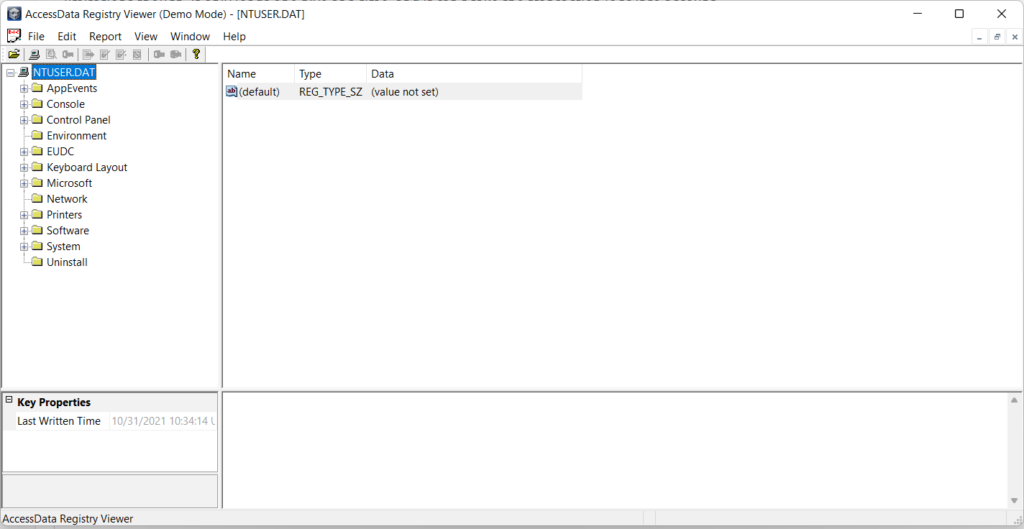

AccessData’s Registry Viewer :

Download Link : Tıklayın

Bu uygulama, regedit aracına benzer bir görüntü verir.

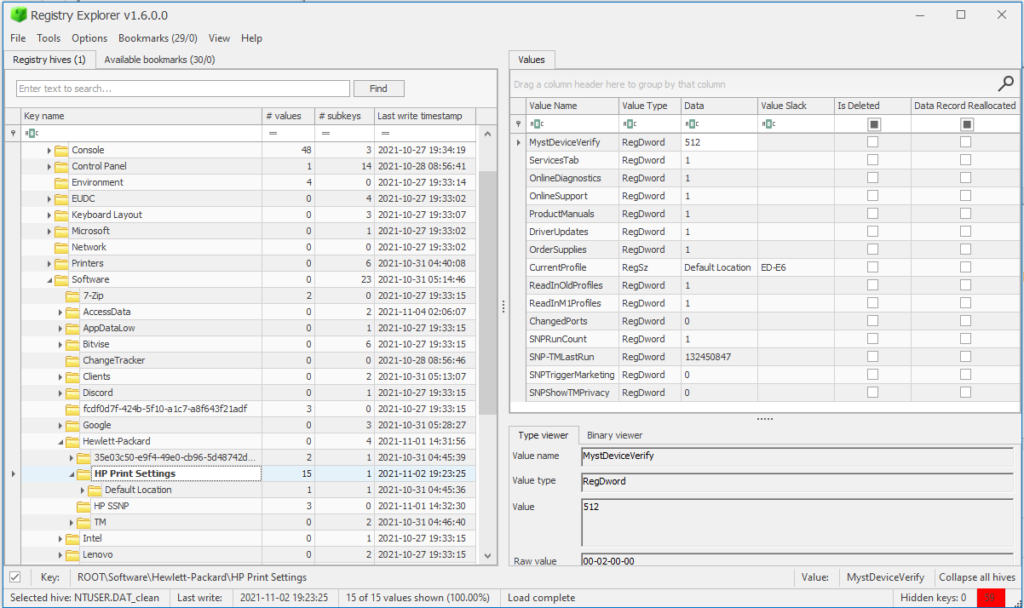

Ama bu noktada daha gelişmiş ve tamamen açık kaynak bir uygulama arıyorsanız, tercihiniz;

Zimmerman’s Registry Explorer:

Eric Zimmerman tarafından geliştirilen bu yardımcı araç ve dahasını şu linkten indirebilirsiniz : Tıklayın

( açılan linkten Registry Explorer dosyasını indirmelisiniz )

Son aracımız ise;

Son aracımız ise;

RegRipper

Bu aracımız, registry dosyalarından anlamlı raporlar çıkarmamıza yardımcı olacak

Download Linki : Tıklayın

Autospy ya da benzeri uygulamalarla dışarı aldığımız dosyalar üzerinde veri toplama işlemine başlıyoruz.

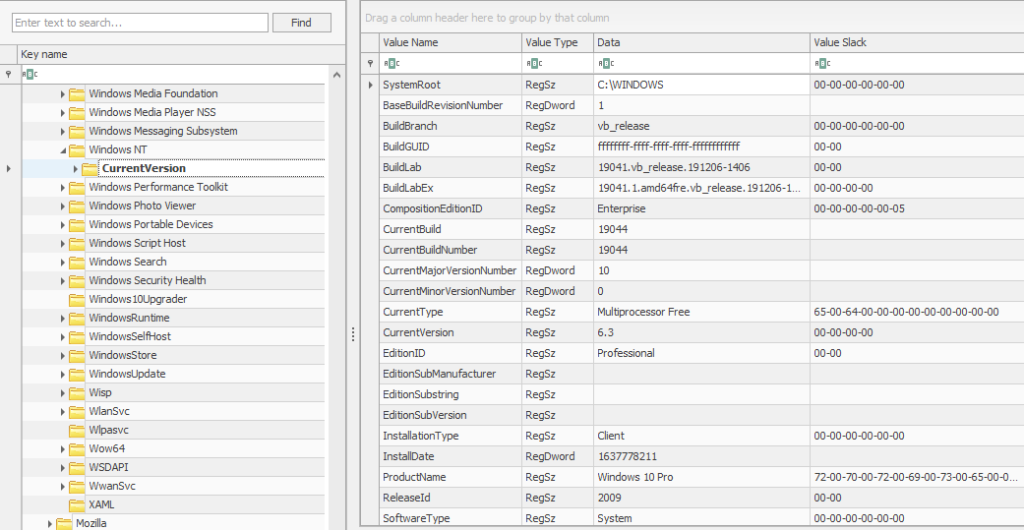

Os Version

İşletim sistemi versiyonuna erişmek için : SOFTWARE\Microsoft\Windows NT\CurrentVersion

düğümünü kullanabilirsiniz.

Bilgisayar Adı : SYSTEM\CurrentControlSet\Control\ComputerName\ComputerName

Zaman Dilimi : SYSTEM\CurrentControlSet\Control\TimeZoneInformation

Ağ Arayüzleri : SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces

Her Arabirim, arabirimin TCP/IP yapılandırmasıyla ilgili değerleri içeren benzersiz bir tanımlayıcı (GUID) alt anahtarıyla temsil edilir. Bu anahtar bize IP adresleri, DHCP IP adresi ve Alt Ağ Maskesi, DNS Sunucuları ve daha fazlası gibi bilgileri sağlayacaktır. Bu bilgi önemlidir.

Belirli bir makinenin bağlı olduğu geçmiş ağlar aşağıdaki konumlarda bulunabilir:

SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Signatures\Unmanaged

SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Signatures\Managed

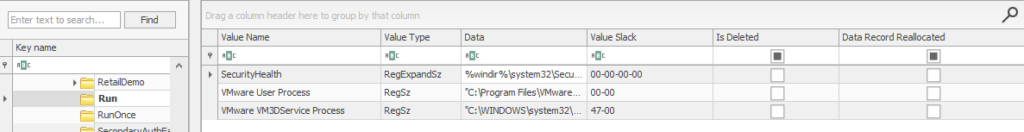

AutoStart ( Başlangıçtaki uygulama ve servisler )

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Run

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\RunOnce

SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run

SOFTWARE\Microsoft\Windows\CurrentVersion\Run

SYSTEM\CurrentControlSet\Services

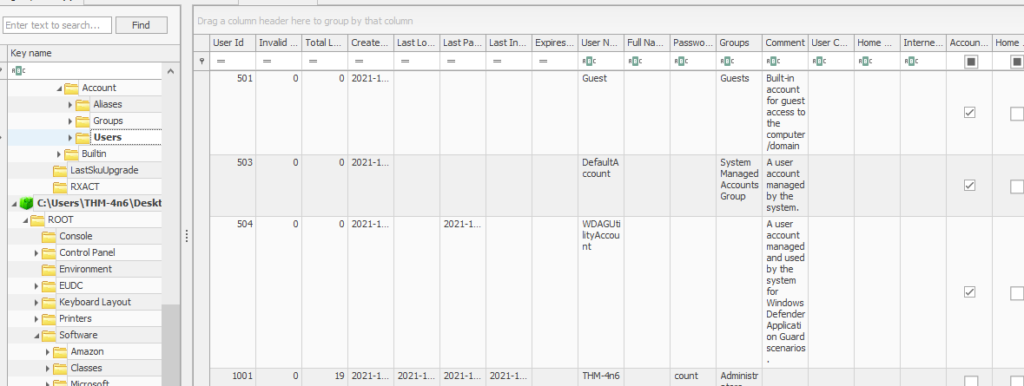

Kullanıcı Bilgileri :

SAM\Domains\Account\Users

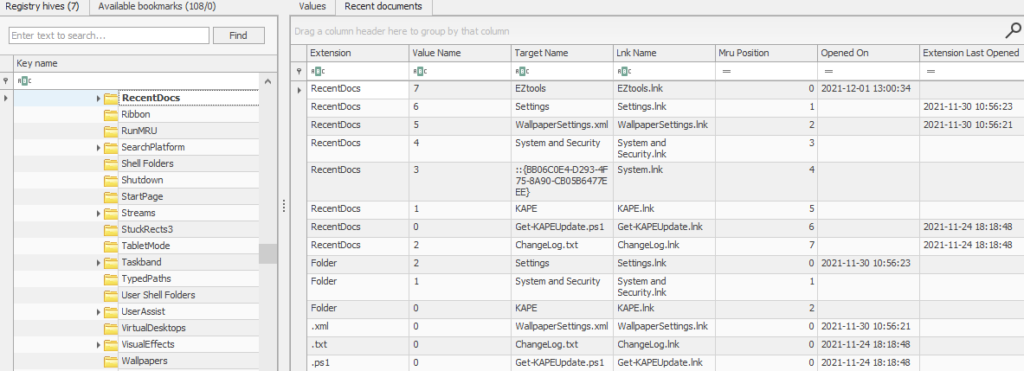

Kullanılan son dosyalar :

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs

Bu kayıt defteri anahtarındaki bir başka ilginç bilgi de, .pdf, .jpg, .docx vb. dosya uzantılarına sahip farklı anahtarların olmasıdır. Bu anahtarlar bize belirli bir dosya uzantısının son kullanılan dosyaları hakkında bilgi sağlar. Bu nedenle, özellikle son kullanılan PDF dosyalarını arıyorsak, aşağıdaki kayıt defteri anahtarına bakabiliriz:

Bu kayıt defteri anahtarındaki bir başka ilginç bilgi de, .pdf, .jpg, .docx vb. dosya uzantılarına sahip farklı anahtarların olmasıdır. Bu anahtarlar bize belirli bir dosya uzantısının son kullanılan dosyaları hakkında bilgi sağlar. Bu nedenle, özellikle son kullanılan PDF dosyalarını arıyorsak, aşağıdaki kayıt defteri anahtarına bakabiliriz:

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\.pdf

Son açılan klasörler :

Bunun için farklı iki yazılım önerebilirim

Birincisi Nirsoft’un ShellBagsView veya Eric Zimmermanın ShellBags yazılımı

NirsoftShellBahsView : Tıklayın

Bu iki yazılımdan herhangi biri ile son açılan klasörlere erişmek için aşağıdaki düğümleri kontrol edebilirsiniz.

USRCLASS.DAT\Local Settings\Software\Microsoft\Windows\Shell\Bags

USRCLASS.DAT\Local Settings\Software\Microsoft\Windows\Shell\BagMRU

NTUSER.DAT\Software\Microsoft\Windows\Shell\BagMRU

NTUSER.DAT\Software\Microsoft\Windows\Shell\Bags

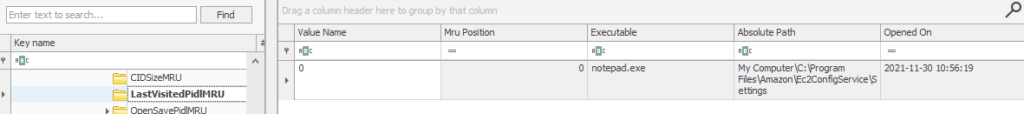

Son açılan/kaydedilen dosyalar:

Bir dosyayı açtığımızda veya kaydettiğimizde, o dosyayı nereye kaydedeceğimizi veya nereden açacağımızı soran bir iletişim kutusu belirir. Belirli bir konumda bir dosyayı açtığımızda/kaydettiğimizde Windows’un o konumu hatırladığı fark edilebilir. Bu, bu bilgileri elimize alırsak son kullanılan dosyaları bulabileceğimiz anlamına gelir. Aşağıdaki kayıt defteri anahtarlarını inceleyerek bunu yapabiliriz:

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePIDlMRU

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRU

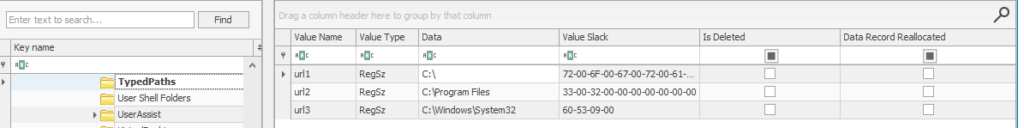

Son aramalar

Bir kullanıcının son etkinliğini belirlemenin yollarından biri de windows explorer ile son aramalarına bakmaktır.

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\TypedPaths

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\WordWheelQuery Bu yazı ciddi anlamda uzadı, aslında yazının bu alanına dek tamamını tek makalede yayınlamayı düşünüyordum ama, tek makalede yazılabilecek konular gerçekten sınırlı. Bu amaçla bu konuyu seriye dönüştürmek istiyorum.

Bu yazı ciddi anlamda uzadı, aslında yazının bu alanına dek tamamını tek makalede yayınlamayı düşünüyordum ama, tek makalede yazılabilecek konular gerçekten sınırlı. Bu amaçla bu konuyu seriye dönüştürmek istiyorum.

Gelecek yazıda görüşmek umuduyla.

Kaynaklar:

http://sleuthkit.org/autopsy/docs/user-docs/4.19.2/

https://www.justice.gov/olp/forensic-science

https://www.nist.gov/forensic-science/research-focus-areas

https://tryhackme.com/room/windowsforensics

https://www.difose.com.tr/adli-bilisim-computer-forensics-digital-forensics-2/

https://en.wikipedia.org/wiki/Digital_forensics