“Güvenlik” IT altyapıları için herzaman en fazla endişe duyulan ve zaman harcanan işlemler bütününü oluşturur.

Eğer sorumuz şu olsaydı; “kötü niyetli bir kişi IT altyapımıza saldırmak isterse nereden başlardı?” “Hangi hesabın ayrıcalıkları daha fazla zarar verebilir?”

Bu sorulardan hareketle, aşağıda RDP uygulaması için uygulayabileceğiniz bir yetki sınırlandırmasına değineceğim.

Ülkemizde orta ölçekli, kurumların bir çoğunda bir muhasebe/otomasyon uygulaması bulunmaktadır. Bu muhasebe/otomasyon sunucusuna destek veren yazılım ekibi, ya da uzaktan bağlanan ve veri girişinde bulunan şirket kullanıcısı çok fazla zahmete girmeden işini halledebilmek adına RDP dediğimiz Windows’la yerleşik gelen uzak masaüstü istemci uygulamasını kullanır. Öncelikli tavsiyem RDP portunun dış dünyaya hiç açılmamasıdır.

Açılacaksa portun değiştirilmesi, ya da VPN ile erişim sağlanması tercih edilmelidir.

RDP tasarım olarak; man-in-the-middle ve dictinory bruteforce ataklarına karşı zaafiyet barındırmaktadır. Zira bir kullanıcı RDP ile uzak bir işletim sistemine bağlandığı an kimlik bilgileri uzak makinada normal şekilde tutulur.

Bu noktada win8.1 win srv2012 ile hayatımıza giren Restricted Admin mode for RDP imdadımıza yetişmiş görünüyor.

Windows etki alanındaki güvenlik prosedürlerini, şifre depolama işlemlerini bu şifrelerin nasıl depolandığını ve buna yönelik zafiyetlerden nasıl korunabileceğimize dair ayrı bir makale yazmayı düşünüyorum. şimdi yoğunlaşacağımız konu RDP’nin kısıtlanmış yönetici moduyla aktifleştirilmesi.

Öncelikli olarak normal erişim’e bir gözatalım.

kullanıcı rdp ile başarılı şekilde sisteme giriş yaptığında resimde göreceğiniz üzere 4624′ı event oluşur.

Varsayalım ki; zayıf şifresi olan bir kullanıcı yönetici yetkisi olmasa dahi veri girişi yapmak için uzak sunucuya erişti. Ve kötü niyetli kişiler bu hesapla sisteme erişim sağladı ama yönetici yetkisi bulunmuyor.

Şimdi makinada oturum açmış diğer yöneticilerin de oturum bilgisini almak için mimikatz aracını kullanalım.

Mimikatz aracı; dump edilmiş bir kimlik doğrulayıcısından (lsass.exe) şifreleri almaya yarayan basit bir yazılımdır. İlgili yazılımla ilgili bilgileri şu adresten almanız mümkündür. Tıklayınız

Mimikatz kullanılarak kerboros etkileşimi sağlanan tüm stored password’lere ulaşmakta mümkün olabilirdi.

Buradan bakıldığında ciddi bir güvenlik açığı olduğu malum.

Restricted Admin Modunu devreye alarak bu riskleri minimize edebilirsiniz.

Restricted Admin Mod öntanımlı olarak gelmez.

Bu modu aktif hale getirmek için

HKLM\System\CurrentControlSet\Control\Lsa registry düğümünde DisableRestrictedAdmin değerini “0” yapmanız yeterlidir.

Bu işlemden sonra;

Uzak Masaüstü İstemci uygulamasını şu şekilde başlatabilirsiniz

başlat–çalıştır-cmd

mstsc.exe /RestrictedAdmin

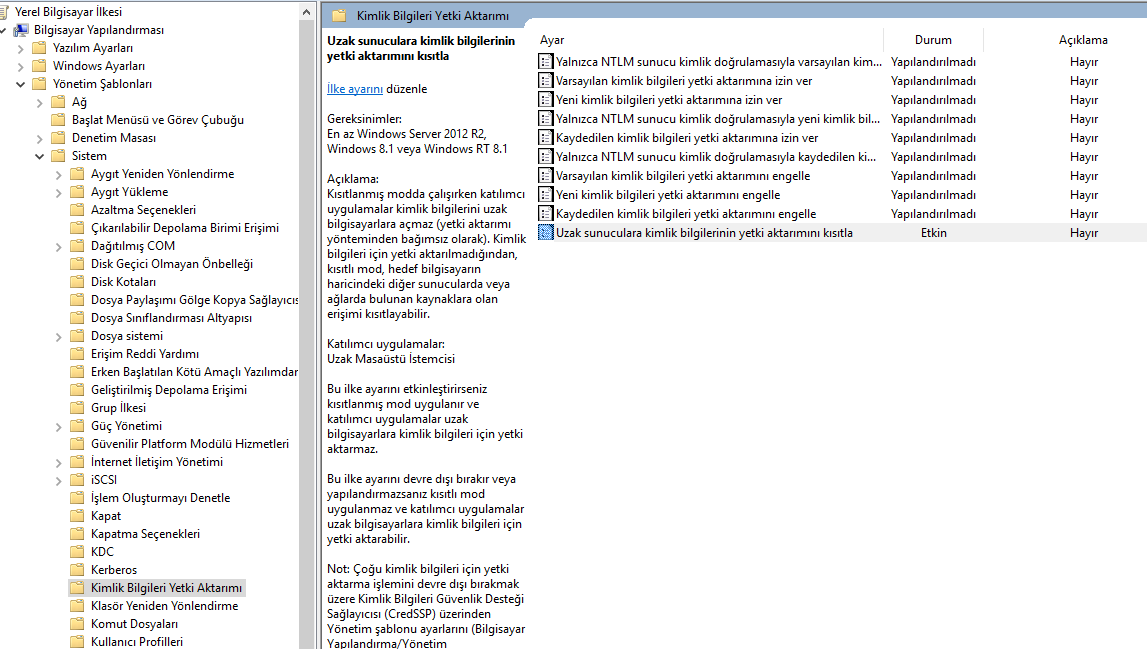

Bu ayarları policy ile dağıtmak için Group Policy Management’tan aşağıdaki düğüme gidin.

Computer Configuration\Administrative Templates\System\Credentials Delegation

ve bu şablonu tüm etki alanına uygulayın.

Kolaylıklar dilerim.

Kaynak:

https://digital-forensics.sans.org

http://windowsitpro.com/